利用惡意廣告(Malvertising)對搜尋引擎用戶發動攻擊,相當氾濫,但隨著廠商在AI聊天機器人置入廣告,使得惡意廣告也能影響使用AI聊天機器人的用戶,對其造成危害。

資安業者Malwarebytes揭露針對Bing Chat用戶的攻擊行動,就是一個典型的例子,一旦用戶詢問如何下載特定的軟體,機器人就會在搜尋結果將駭客的廣告擺在第一順位,使得用戶很有可能依照機器人提供的答案下載應用程式,而導致電腦被植入惡意軟體。

【攻擊與威脅】

惡意網路廣告氾濫,人工智慧聊天機器人Bing Chat未設防,恐將淪為幫凶

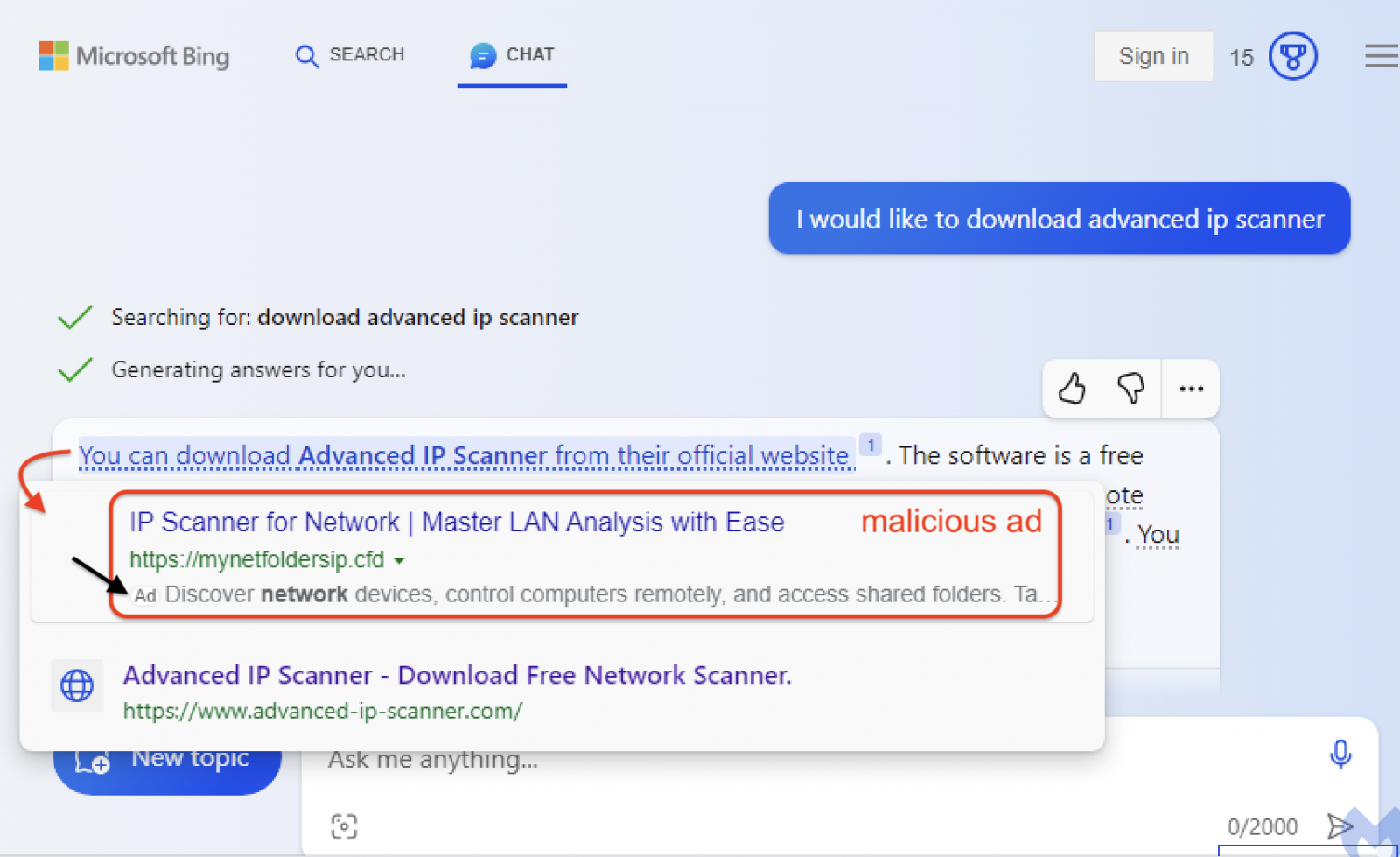

link to https://hlcmis.hlc.edu.tw/uploads/tadnews/image/easset_upload_file62622_283930_e.png資安業者Malwarebytes揭露濫用人工智慧搜尋引擎Bing Chat的攻擊行動,他們詢問該聊天機器人如何下載網路掃描程式Advanced IP Scanner,結果第一個搜尋結果就是駭客的惡意廣告。

link to https://hlcmis.hlc.edu.tw/uploads/tadnews/image/easset_upload_file62622_283930_e.png資安業者Malwarebytes揭露濫用人工智慧搜尋引擎Bing Chat的攻擊行動,他們詢問該聊天機器人如何下載網路掃描程式Advanced IP Scanner,結果第一個搜尋結果就是駭客的惡意廣告。

一旦使用者點選連結,先會被帶往第一個網站(mynetfoldersip[.]cfd),目的是藉由檢查使用者的IP位址、時區,以及其他系統配置,來排除機器人、沙箱、研究人員,假如通過驗證,使用者才會被帶到冒牌的Advanced IP Scanner網站(advenced-ip-scanner[.]com),提供應用程式軟體下載,若是依照指示安裝電腦就會被植入惡意程式。

研究人員解析該MSI安裝檔案,指出檔案由3個模組結合,其中一個是惡意指令碼,駭客透過高度混淆手法進行處理,一旦執行,該指令碼便會連往特定的IP位址,並進一步接收惡意酬載。

駭客假借提供密碼管理軟體Bitwarden,散布惡意軟體ZenRAT

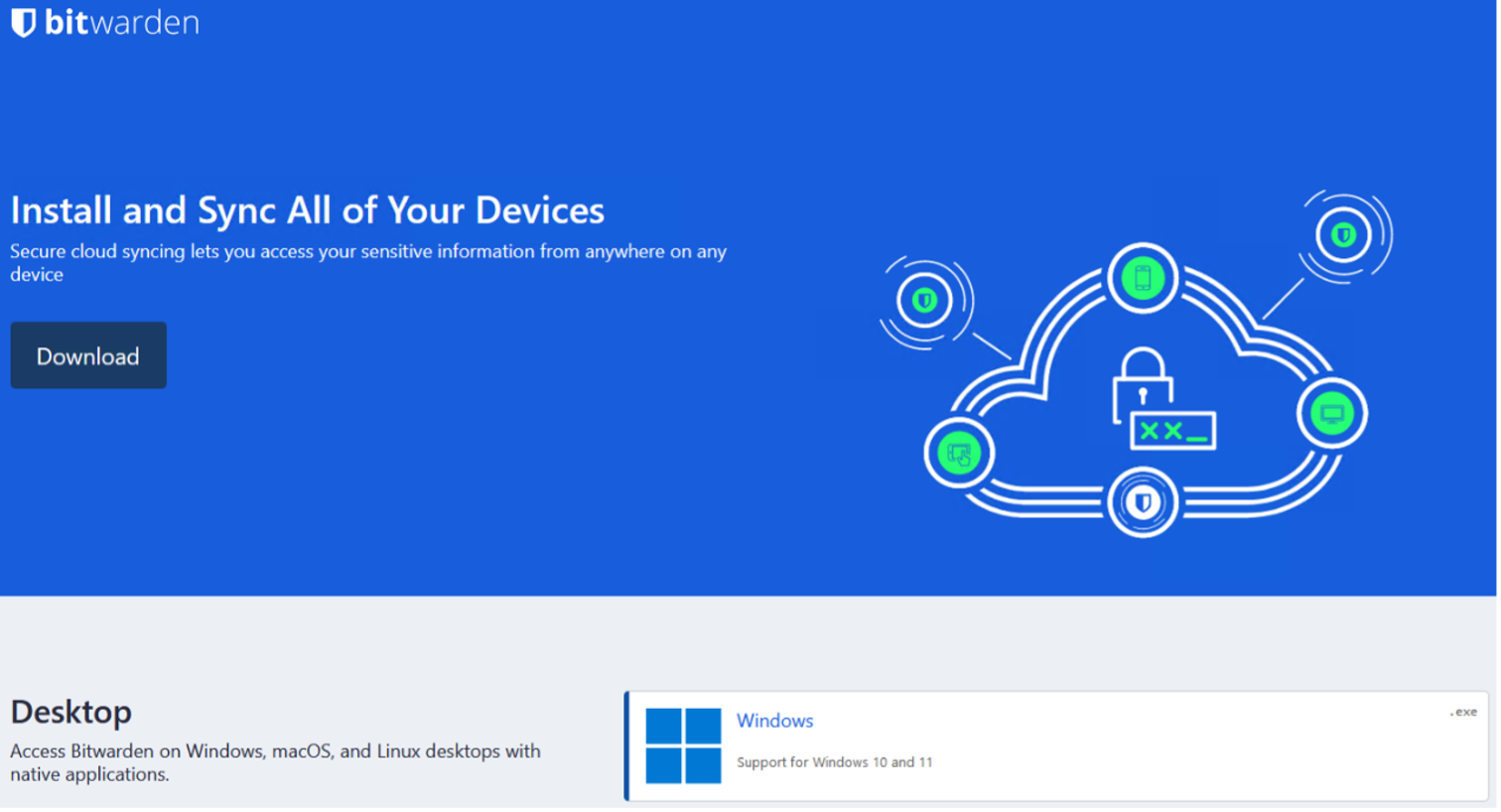

link to https://hlcmis.hlc.edu.tw/uploads/tadnews/image/ZenRAT1_36.png資安業者Malwarebytes發現自8月10日出現的惡意軟體ZenRAT攻擊行動,駭客假借提供密碼管理程式Bitwarden的名義,疑似透過搜尋引擎中毒(SEO)、捆綁在廣告軟體上、藉由電子郵件等管道,鎖定Windows使用者來散布ZenRAT。

link to https://hlcmis.hlc.edu.tw/uploads/tadnews/image/ZenRAT1_36.png資安業者Malwarebytes發現自8月10日出現的惡意軟體ZenRAT攻擊行動,駭客假借提供密碼管理程式Bitwarden的名義,疑似透過搜尋引擎中毒(SEO)、捆綁在廣告軟體上、藉由電子郵件等管道,鎖定Windows使用者來散布ZenRAT。

資安業者Proofpoint取得惡意程式檔案進行分析,發現駭客假借FTP軟體Filezilla開發者Tim Kosse的名義進行數位簽署,並在安裝程式的說明宣稱是系統資訊收集工具Piriform Speccy,這樣的細節引起研究人員進一步調查。此「安裝程式」一旦執行,將會先把自己複製到使用者的暫存資料夾,建立CMD檔案並執行,在安裝Bitwarden的過程裡,將惡意程式植入電腦、並予以啟動。

該惡意程式具備竊資軟體的特性,啟動後便會透過WMI查詢系統資訊,包括處理器、顯示晶片、作業系統、IP位址、防毒軟體等,並回傳C2伺服器,然後接收攻擊者下達的攻擊命令。為了避免遭到反組譯,該竊資軟體在建立C2通訊之前,會進行一連串檢查,例如檢查電腦系統磁區大小,是否有VMware、VirualBox虛擬機器相關的處理程序,以及確認電腦上只有1個ZenRAT處理程序運作。

釣魚簡訊攻擊Smishing Triad範圍延伸到阿拉伯聯合大公國

資安業者Resecurity揭露近期的網釣簡訊Smishing Triad攻擊行動,這些駭客原本鎖定美國、英國、波蘭、瑞典、義大利、印尼、日本等已開發國家,現在將範圍擴及阿拉伯聯合大公國(UAE)。

駭客從暗網取得該國民眾的資料庫,然後從他們曾經入侵的iCloud帳號,假借國營的郵政公司Emirates Post,或是政府機關、金融機構、航運公司,對當地民眾發送iMessage釣魚簡訊,要求收信人支付小額費用,藉此要求他們填寫個人資料及信用卡資訊。

研究人員指出,這些駭客除了自己發動攻擊之外,也開始利用Telegram頻道提供網釣套件,並以詐欺工具的訂閱服務(Fraud-as-a-Service,FaaS)讓他人租用,擴展該組織的業務。

5月爆發的微軟郵件系統弱點事故,目前已知導致6萬封美國國務院郵件外洩

今年5月,中國駭客組織Storm-0558濫用微軟帳號(MSA)簽章, 入侵25個歐美組織的Outlook Web Access in Exchange Online(OWA)或Outlook.com帳號,該公司後來發現簽章的金錀很可能是在2021年4月流出,現在又有新的結果。

根據路透社的報導,美國參議院的員工透露,國務院的官員在簡報當中指出,國務院有10個電子郵件帳號遭到入侵,6萬封信箱遭竊,這些受害者9名在東亞及太平洋地區工作,1名於歐洲工作,這些人士主要從事印太地區的外交業務。這名人士透露,駭客握有國務院完整的電子郵件清單。而該場會議裡,與會官員指出,做為強化國務院的防護措施,將會遷移混合雲環境,並升級多因素身分驗證(MFA)機制。

【漏洞與修補】

思科網路設備作業系統IOS、IOS XE存在零時差漏洞,已被用於攻擊行動

9月27日思科修補旗下網路設備作業系統IOS、IOS XE的越界寫入(OBW)漏洞CVE-2023-20109,這項弱點出現在群組加密傳輸VPN(GET VPN)功能,可在通過身分驗證,且對一個群組成員或金鑰伺服器有管理控制權的情況下,攻擊者可趁機遠端執行任意程式碼,或是導致設備出現服務中斷(DoS)的現象。

這項漏洞發生的原因在於,此廠牌設備GET VPN功能當中的轉譯群組網域(Group Domain of Interpretation,GDOI)、G-IKEv2兩種通訊協定驗證不足所致,使得攻擊者可以藉由入侵金鑰伺服器,或是竄改群組成員的配置,將其指向攻擊者控制的金鑰伺服器來利用漏洞。

此漏洞的CVSS風險評分為6.6,影響設定採用GDOI或G-IKEv2通訊協定的IOS及IOS XE設備,至於執行IOS XR、NX-OS作業系統的網路設備,以及Meraki產品線,則不受影響。由於已有攻擊者鎖定該廠牌設備嘗試利用這項GET VPN漏洞,再加上沒有其他緩解措施,該公司呼籲IT人員儘速套用更新軟體。

逾3百萬臺Exim郵件伺服器曝露在尚未修復的零時差漏洞

根據趨勢科技旗下的Zero Day Initiative(ZDI)的揭露,郵件傳輸代理程式Exim具有越界寫入(OBW)漏洞CVE-2023-42115,該漏洞存在於SMTP服務當中,起因是對於用戶提供的資料未進行適當驗證,可能導致資料寫入跨越到記憶體緩衝區的末端位置,使得攻擊者能在尚未通過身分驗證的情況下,利用服務帳號的上下文觸發漏洞並執行程式碼,CVSS風險評分為9.8。值得留意的是,上述漏洞ZDI在去年6月通報開發團隊,迄今尚未得到修復。

資安新聞網站Bleeping Computer透過物聯網搜尋引擎Shodan進行調查,全球約有超過350萬臺Exim伺服器曝險,其中約有190.7萬臺在美國,俄羅斯和德國約有18.8萬、15.9萬臺。

資料來源

1. https://www.zerodayinitiative.com/advisories/ZDI-23-1469/

2. https://www.bleepingcomputer.com/news/security/millions-of-exim-mail-servers-exposed-to-zero-day-rce-attacks/

WS_FTP伺服器存在重大漏洞,攻擊者有可能用來遠端執行任意程式碼

9月27日IT業者Progress發布資安通告,針對旗下的FTP伺服器軟體WS_FTP Server推出新版2020.0.4(8.7.4)及2022.0.2(8.8.2),當中修補數個漏洞,其中有2個是重大等級。

本次該公司揭露嚴重程度最高的是CVE-2023-40044,此為.NET反序列化漏洞,出現在Ad Hoc Transfer傳輸模組,攻擊者若是事先通過了身分驗證,就能觸發漏洞並遠端於伺服器的作業系統底層執行任意命令,CVSS風險評分為10。

另一個重大漏洞是CVE-2023-42657, 攻擊者可藉此資料夾路徑穿越漏洞,對WS_FTP資料夾以外的檔案進行讀寫,或是建立及刪除資料夾,CVSS風險評分為9.9。

【資安防禦措施】

9月28日美國國家安全局(NSA)宣布設立人工智慧安全中心(AI Security Center),目的是保護各式AI系統,以避免這類系統學習、執行、揭露錯誤的事情。該單位將與美國情報領域的產業、國家實驗室、學術界、國防部,以及國外夥伴密切合作,負責發展及導入安全AI的最佳實作、評估方法、風險框架。

NSA指出,AI模型被竊或是遭到破壞,已成為重要的國家安全議題,並認為他們必須了解外國情報機構可能會利用的AI資安漏洞,才能因應這些威脅,進而保護這類系統的安全。

10-13 114年度學校頻寬...

10-13 114年度學校頻寬...